旧博客迁移文章,内容可能已失去价值,仅为留念,做了简单重新排版,勉强可看。

联通的客户端实在有点贱,任何虚拟网卡都不能开。但想着它还是借着本机系统的宽带连接功能,所以就想能不能绕过客户端软件,直接使用系统的宽带连接来拨号。

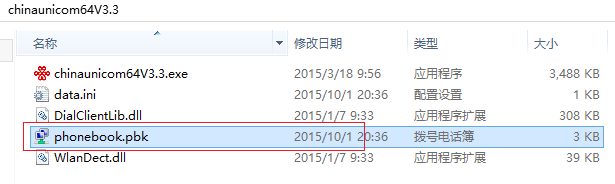

拨号的时候会生成一个phonebook.pbk文件

打开点击连接,就会看到我们的真实宽带账号,尝试使用原有密码,发现并不能成功,看来密码也被处理过。

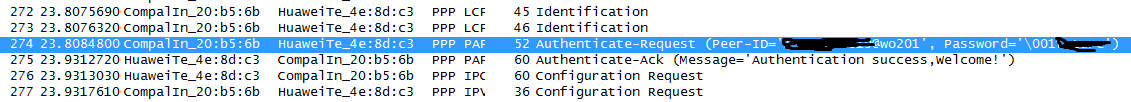

抱着试一试的心态,使用wireshark抓包,在Packet detail和Packet bytes找了半天,然后我傻逼了。看图!

发现密码是\001后跟原有密码,再次尝试,失败!

觉得这个\001应该是某个代号,并不能直接加\001,没有头绪。直到…

先感谢万能的谷歌,让我发现了一位和我做着同样的事,但水平更高的少年。

剩下的内容直接链接过去吧! 他的博客

附录:

[1]. 路由器python自动登陆脚本

[2]. 批处理登陆脚本

@echo off

for /f "tokens=2 delims=:" %%i in ('ipconfig ^| find /i "ipv4" ^| find "172"') do set ip=%%i

set ip=%ip:~1%

curl -A "User-Agent':'Mozilla/5.0 (iPhone; U; CPU iPhone OS 4_2_1 like Mac OS X; en-us) AppleWebKit/533.17.9 (KHTML, like Gecko) Version/5.0.2 Mobile/8C148 Safari/6533.18.5" -d "wlanuserip=%ip%&localIp=&basip=61.148.2.82&lpsUserName=用户名&lpsPwd=密码" -v "http://114.247.41.52:808/protalAction!portalAuth.action?" | find /i "false"

if %errorlevel%==0 pause

[3].soh.txt

本文链接:https://blog.xiaoyuyu.cn/post/联通201宽带破解.html,参与评论 »

--EOF--

发表于 2015-10-01 22:16:00。

本站使用「署名 4.0 国际」创作共享协议,转载请注明作者及原网址。更多说明 »

提醒:本文最后更新于 3779 天前,文中所描述的信息可能已发生改变,请谨慎使用。

Comments